H.323安全研究与标准制定

随着互联网的飞速发展,VoIP业务得到广泛开展。在过去的几年中,由于H.323发展早而且符合运营商的体系运营思路,故其发展远远领先于其它VoIP协议,并大量部署到运营网络中。目前,绝大多数运营的VoIP业务都基于H.323协议簇。但是,由于互联网本身的开放性和缺乏有效监控,以及H.323协议簇本身的协议漏洞,H.323网络安全问题日益凸现,给H.323系统带来诸多威胁,严重阻碍了H.323的发展,其主要安全威胁有以下几个方面:

●拒绝服务攻击。基于开放端口的拒绝服务攻击。对H.323系统关键设备进行同步(SYN)、Internet控制报文协议(ICMP)数据包的大流量攻击可导致通信中断,无法正常提供业务。

●服务窃取。主要是针对非授权接入。其中包括:窃取用户身份假冒合法用户身份;冒充合法网络节点进行服务欺骗。

●信令流攻击。由于H.323控制信令的开放性,任何人都可以通过网络监听器监听H.323信令流。恶意用户拦截并篡改网络中传输的信令数据包,修改数据包中的域,使H.323呼叫不能正常使用。从而引入会话劫持、中间人攻击、电话跟踪等威胁。

●媒体流的监听。H.323系统中RTP/RTCP是在IP网上传输话音信息的协议。由于协议本身是开放的,恶意用户可以通过网络监听器监听媒体流,如果可以理解媒体流内容即可破坏媒体流的机密性。

随着网络安全日益成为人们使用IP网络最关注的问题,所以,网络安全同样也成为H.323系统面临的最主要问题之一,可以说,网络安全问题不解决,不仅将来H.323就没有发展前景,现有H.323也很快失去生命力。

一、H.323网络安全体系结构

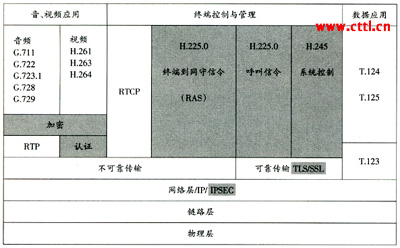

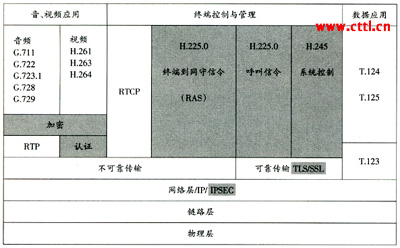

为了加强H.323系统的网络安全,国际国内标准组织、相关厂家开展积极的H.323网络安全研究工作。图1为H.323网络安全体系示意图,其中阴影部分是H.323所涉及的安全研究范围。

图1 H.323网络安全体系示意

从图1可以看到,H.225.0和H.245是H.323系统的核心协议。H.225.0负责呼叫控制,主要包括两部分:呼叫接纳(RAS)和呼叫信令协议。RAS主要用于传送终端登记信息、认证信息和呼叫处理信息。呼叫信令协议基于Q.931而制定主要用于完成呼叫建立过程。H.245用于媒体控制,主要实现媒体流通信信道的建立、维护和释放。RTCP是媒体流实时传输控制协议,RTP是媒体流实时传输协议。媒体流安全传输将使用H.245信道中给出的算法与密钥进行编码。H.323端点之间建立通信关系一般执行三个控制过程:RAS,呼叫控制(呼叫信令)与连接控制(H.245)。

要实现安全的H.323业务,首先要保证终端或MCU与网守之间安全传递RAS消息,以完成安全注册,确保只有合法用户可以使用H.323业务并进行相应的资源使用授权,如国际、长途业务授权等。在保证RAS安全基础上,可以建立安全的呼叫连接信道(H.225.0)与呼叫控制(H.245)信道,在此基础上,为采用RTP协议的实时媒体流通信进行加密算法与密钥协商,完成媒体流通信机密性。

二、具体安全解决方案

H.323网络安全实现主要有两种安全机制:通过网络层/传输层安全通道(如SEC target=_blank class=qqx_gjz>IPSec、SSL、TLS),实现H.323安全保护;通过对H.323协议簇中所涉及到的信令本身增加安全机制,实现各种信道安全能力协商与安全保护。具体H.323网络安全可根据实际网络应用环境,综合使用以上二种安全机制。由于通过安全通道进行安全保护是通用的安全保护,仅仅进行H.323的外部保护,和H.323协议簇本身没有太大的关系,所以本文重点介绍第二种机制:对H.323协议簇中所涉及到的信令本身增加安全机制。

根据图1所示,H.323安全研究内容主要包括以下几部分内容:终端注册安全、呼叫连接安全、呼叫控制安全、媒体流机密性和密钥管理安全。

1.终端注册安全

终端注册安全主要体现为身份认证与完整性方面,不包括网守与端点之间的消息保密。终端注册安全主要有以下3种方法:

(1)口令+对称加密认证算法

(2)口令+散列(Hash)认证算法

(3)证书+数字签名认证算法

以上三种认证方法,既可实现单向认证(终端向网守),也可实现双向认证。每一种认证方法既可以是基于时间戳的二次握手协议,也可以使用挑战/应答的三次握手协议。对于时间戳机制,终端与网守之间必须有一个可接受的时间基准。可接受时间偏差数由本地具体实现所考虑。挑战/应答协议使用一个随机生成的,不可预测的挑战数作为来自于认证者的质询。每一种认证方法,要求终端与网守的标识符都是可知的。时间戳认证机制必须精细调整时间粒度,防止消息重放攻击。

2.呼叫连接安全

呼叫连接安全涉及到二个方面:一是在接收呼叫之前,要进行认证,以保证呼叫建立与连接信道安全(如H.225.0);二是通过对端点的认证来进行呼叫授权。

呼叫连接安全主要有以下3种方法:

(1)利用独立的安全协议实现呼叫连接安全:在交换呼叫连接信令消息之前,可以通过在一个安全的众所周知端口上使用TLS或IPSEC,保证呼叫信令信道安全。

(2)利用证书在不安全信道上实现安全认证和完整性检查,并通过对安全能力与密钥的协商机制进行扩展,可以确定后续信道的安全。

(3)在一个特定业务认证(如AAA)基础上,实现认证与授权。

H.323网络安全模式,在交换呼叫连接消息之前,即呼叫连接信道(H.225.0)与呼叫控制(H.245)信道在第一次消息交换内,就应确定安全的或不安全模式。安全模式是协商出双方共同支持的算法与密钥,以支持媒体流传输;非安全模式是以明文消息形式进行后面的媒体流传输。

3.呼叫控制安全

呼叫控制信道(H.245)应该是安全的,包括认证与机密性,以实现后续的媒体流加密。

依赖于所包含的H.323终端是否拥有某些协商与/或信令方式,整个H.245信道(逻辑信道0)可以在呼叫信令信道中,使用H.225.0信令来协商出所需要的算法和密钥,然后以一种安全方式来打开。H.245消息的交换期间,可以对媒体流加密算法与加密密钥进行协商。并且在一个逻辑信道上,允许不同的媒体通过不同的机制来加密。

4.媒体流机密性

媒体流使用H.245信道中给出的算法与密钥来进行编码。媒体会话密钥可以使用三种机制进行保护。如果H.245信道是安全的,会话密钥不需要施加任何保护;如果H.245信道是不安全的,可以使用证书(证书也可以用在安全H.245信道上),利用证书内的公钥加密媒体会话密钥。会议中,任一个与会终端(接收者或发送者)如果怀疑丢失了逻辑信道同步,可以请求一个新密钥。这样作的原因是。主角色终端也可以决定异步分配新密钥。接收一个加密更新请求以后,主角色终端将发出密钥更新。如果会议是多点的,MC(也称主角色终端)在把这个新密钥给该发送者之前,应分配这个新密钥给所有的接收者。接收者应在尽可能早的时间内利用这个新密钥。

5.密钥管理安全

H.323安全的两个基本要素是加密算法和密钥管理。由于密码系统的反复使用,仅靠加密算法已难以保证信息的安全了。事实上,加密信息的安全可靠主要依赖于密钥系统,密钥是控制加密算法和解密算法的关键信息,它的产生、传输、存储等工作是十分重要的。H.323密钥管理主要包括RAS密钥管理和呼叫连接密钥管理。为了安全传输密钥,可以使用IPSEC/SSL建立一个安全RAS或呼叫信令信道,或在不安全的明文信道使用公钥加密和证书实现。

三、相关标准制定情况

由于H.323系统安全问题的日益严重,国际国内相关标准组织都非常重视,并针对H.323安全开展了大量标准研究工作。

1.国际标准情况

H.323是ITU-T近几年制定的一个非常成功的标准。为了保证H.323可以安全稳定应用,ITU-T在H.323开始应用的时候就针对H.323安全问题开始制定H.235标准,并随着H.323安全研究进展多次更新H.235:在1998年2月,发布了H.235v1;在2000年11月,发布了H.235v2;在2003年8月,发布了H.235v3;在2005年9月,发布了H.235v4。目前,H.235v4是最新版本,该版本最大的特点就是把原来的H.235拆分为1O个部分,具体结构如图2所示。

图2 ITU-T H.235标准结构示意

H.235是H.3xx体系系列中的有关安全方面的一种标准,主要为基于H.323-、H.225.0-、H.245-以及H.460-的体系提供安全程序。H.235可以应用于任何以H.245作为控制协议的终端点对点会议和多点会议。H.235主要提供了身份认证、数据加密和完整性功能。H.235为人而并非设备提供了一种识别方法。H.235能在通用模式下协商所需的服务和功能,并选择加密技术和其它功能。这种特定的方式与系统能力、应用程序需求及特定安全策略限制相关联。H.235支持各种加密算法,并支持不同的加密选项用于不同的目的。

2.国内标准情况

CCSA TC8主要负责网络与信息安全,研究领域包括:面向公众服务的互联网的网络与信息安全标准,电信网与互联网结合中的网络与信息安全标准,特殊通信领域中的网络与信息安全标准。其中,《H.323网络安全技术要求》是TC8成立以后确立的最早一批标准项目之一,经过一年多的努力,该项目在深入研究国际标准以及结合国内实际应用的情况下,完成了报批稿。

四、结束语

H.323系统和其它VoIP系统所存在的安全问题一直受到大家的关注。作为IP网络上的一种新兴的应用,H.323所面临的一些安全问题,实际是IP网络上存在的若干安全问题的延续。只要很好地解决了IP网络的安全问题,同时配合H.323自身的一些安全机制,H.323的安全问题才可以最终解决。另外,H.323安全问题的解决也同时为其它IP业务提供了借鉴,从而推动整个IP业务安全研究与实施工作的进展。

●拒绝服务攻击。基于开放端口的拒绝服务攻击。对H.323系统关键设备进行同步(SYN)、Internet控制报文协议(ICMP)数据包的大流量攻击可导致通信中断,无法正常提供业务。

●服务窃取。主要是针对非授权接入。其中包括:窃取用户身份假冒合法用户身份;冒充合法网络节点进行服务欺骗。

●信令流攻击。由于H.323控制信令的开放性,任何人都可以通过网络监听器监听H.323信令流。恶意用户拦截并篡改网络中传输的信令数据包,修改数据包中的域,使H.323呼叫不能正常使用。从而引入会话劫持、中间人攻击、电话跟踪等威胁。

●媒体流的监听。H.323系统中RTP/RTCP是在IP网上传输话音信息的协议。由于协议本身是开放的,恶意用户可以通过网络监听器监听媒体流,如果可以理解媒体流内容即可破坏媒体流的机密性。

随着网络安全日益成为人们使用IP网络最关注的问题,所以,网络安全同样也成为H.323系统面临的最主要问题之一,可以说,网络安全问题不解决,不仅将来H.323就没有发展前景,现有H.323也很快失去生命力。

一、H.323网络安全体系结构

为了加强H.323系统的网络安全,国际国内标准组织、相关厂家开展积极的H.323网络安全研究工作。图1为H.323网络安全体系示意图,其中阴影部分是H.323所涉及的安全研究范围。

从图1可以看到,H.225.0和H.245是H.323系统的核心协议。H.225.0负责呼叫控制,主要包括两部分:呼叫接纳(RAS)和呼叫信令协议。RAS主要用于传送终端登记信息、认证信息和呼叫处理信息。呼叫信令协议基于Q.931而制定主要用于完成呼叫建立过程。H.245用于媒体控制,主要实现媒体流通信信道的建立、维护和释放。RTCP是媒体流实时传输控制协议,RTP是媒体流实时传输协议。媒体流安全传输将使用H.245信道中给出的算法与密钥进行编码。H.323端点之间建立通信关系一般执行三个控制过程:RAS,呼叫控制(呼叫信令)与连接控制(H.245)。

要实现安全的H.323业务,首先要保证终端或MCU与网守之间安全传递RAS消息,以完成安全注册,确保只有合法用户可以使用H.323业务并进行相应的资源使用授权,如国际、长途业务授权等。在保证RAS安全基础上,可以建立安全的呼叫连接信道(H.225.0)与呼叫控制(H.245)信道,在此基础上,为采用RTP协议的实时媒体流通信进行加密算法与密钥协商,完成媒体流通信机密性。

二、具体安全解决方案

H.323网络安全实现主要有两种安全机制:通过网络层/传输层安全通道(如SEC target=_blank class=qqx_gjz>IPSec、SSL、TLS),实现H.323安全保护;通过对H.323协议簇中所涉及到的信令本身增加安全机制,实现各种信道安全能力协商与安全保护。具体H.323网络安全可根据实际网络应用环境,综合使用以上二种安全机制。由于通过安全通道进行安全保护是通用的安全保护,仅仅进行H.323的外部保护,和H.323协议簇本身没有太大的关系,所以本文重点介绍第二种机制:对H.323协议簇中所涉及到的信令本身增加安全机制。

根据图1所示,H.323安全研究内容主要包括以下几部分内容:终端注册安全、呼叫连接安全、呼叫控制安全、媒体流机密性和密钥管理安全。

1.终端注册安全

终端注册安全主要体现为身份认证与完整性方面,不包括网守与端点之间的消息保密。终端注册安全主要有以下3种方法:

(1)口令+对称加密认证算法

(2)口令+散列(Hash)认证算法

(3)证书+数字签名认证算法

以上三种认证方法,既可实现单向认证(终端向网守),也可实现双向认证。每一种认证方法既可以是基于时间戳的二次握手协议,也可以使用挑战/应答的三次握手协议。对于时间戳机制,终端与网守之间必须有一个可接受的时间基准。可接受时间偏差数由本地具体实现所考虑。挑战/应答协议使用一个随机生成的,不可预测的挑战数作为来自于认证者的质询。每一种认证方法,要求终端与网守的标识符都是可知的。时间戳认证机制必须精细调整时间粒度,防止消息重放攻击。

2.呼叫连接安全

呼叫连接安全涉及到二个方面:一是在接收呼叫之前,要进行认证,以保证呼叫建立与连接信道安全(如H.225.0);二是通过对端点的认证来进行呼叫授权。

呼叫连接安全主要有以下3种方法:

(1)利用独立的安全协议实现呼叫连接安全:在交换呼叫连接信令消息之前,可以通过在一个安全的众所周知端口上使用TLS或IPSEC,保证呼叫信令信道安全。

(2)利用证书在不安全信道上实现安全认证和完整性检查,并通过对安全能力与密钥的协商机制进行扩展,可以确定后续信道的安全。

(3)在一个特定业务认证(如AAA)基础上,实现认证与授权。

H.323网络安全模式,在交换呼叫连接消息之前,即呼叫连接信道(H.225.0)与呼叫控制(H.245)信道在第一次消息交换内,就应确定安全的或不安全模式。安全模式是协商出双方共同支持的算法与密钥,以支持媒体流传输;非安全模式是以明文消息形式进行后面的媒体流传输。

3.呼叫控制安全

呼叫控制信道(H.245)应该是安全的,包括认证与机密性,以实现后续的媒体流加密。

依赖于所包含的H.323终端是否拥有某些协商与/或信令方式,整个H.245信道(逻辑信道0)可以在呼叫信令信道中,使用H.225.0信令来协商出所需要的算法和密钥,然后以一种安全方式来打开。H.245消息的交换期间,可以对媒体流加密算法与加密密钥进行协商。并且在一个逻辑信道上,允许不同的媒体通过不同的机制来加密。

4.媒体流机密性

媒体流使用H.245信道中给出的算法与密钥来进行编码。媒体会话密钥可以使用三种机制进行保护。如果H.245信道是安全的,会话密钥不需要施加任何保护;如果H.245信道是不安全的,可以使用证书(证书也可以用在安全H.245信道上),利用证书内的公钥加密媒体会话密钥。会议中,任一个与会终端(接收者或发送者)如果怀疑丢失了逻辑信道同步,可以请求一个新密钥。这样作的原因是。主角色终端也可以决定异步分配新密钥。接收一个加密更新请求以后,主角色终端将发出密钥更新。如果会议是多点的,MC(也称主角色终端)在把这个新密钥给该发送者之前,应分配这个新密钥给所有的接收者。接收者应在尽可能早的时间内利用这个新密钥。

5.密钥管理安全

H.323安全的两个基本要素是加密算法和密钥管理。由于密码系统的反复使用,仅靠加密算法已难以保证信息的安全了。事实上,加密信息的安全可靠主要依赖于密钥系统,密钥是控制加密算法和解密算法的关键信息,它的产生、传输、存储等工作是十分重要的。H.323密钥管理主要包括RAS密钥管理和呼叫连接密钥管理。为了安全传输密钥,可以使用IPSEC/SSL建立一个安全RAS或呼叫信令信道,或在不安全的明文信道使用公钥加密和证书实现。

三、相关标准制定情况

由于H.323系统安全问题的日益严重,国际国内相关标准组织都非常重视,并针对H.323安全开展了大量标准研究工作。

1.国际标准情况

H.323是ITU-T近几年制定的一个非常成功的标准。为了保证H.323可以安全稳定应用,ITU-T在H.323开始应用的时候就针对H.323安全问题开始制定H.235标准,并随着H.323安全研究进展多次更新H.235:在1998年2月,发布了H.235v1;在2000年11月,发布了H.235v2;在2003年8月,发布了H.235v3;在2005年9月,发布了H.235v4。目前,H.235v4是最新版本,该版本最大的特点就是把原来的H.235拆分为1O个部分,具体结构如图2所示。

H.235是H.3xx体系系列中的有关安全方面的一种标准,主要为基于H.323-、H.225.0-、H.245-以及H.460-的体系提供安全程序。H.235可以应用于任何以H.245作为控制协议的终端点对点会议和多点会议。H.235主要提供了身份认证、数据加密和完整性功能。H.235为人而并非设备提供了一种识别方法。H.235能在通用模式下协商所需的服务和功能,并选择加密技术和其它功能。这种特定的方式与系统能力、应用程序需求及特定安全策略限制相关联。H.235支持各种加密算法,并支持不同的加密选项用于不同的目的。

2.国内标准情况

CCSA TC8主要负责网络与信息安全,研究领域包括:面向公众服务的互联网的网络与信息安全标准,电信网与互联网结合中的网络与信息安全标准,特殊通信领域中的网络与信息安全标准。其中,《H.323网络安全技术要求》是TC8成立以后确立的最早一批标准项目之一,经过一年多的努力,该项目在深入研究国际标准以及结合国内实际应用的情况下,完成了报批稿。

四、结束语

H.323系统和其它VoIP系统所存在的安全问题一直受到大家的关注。作为IP网络上的一种新兴的应用,H.323所面临的一些安全问题,实际是IP网络上存在的若干安全问题的延续。只要很好地解决了IP网络的安全问题,同时配合H.323自身的一些安全机制,H.323的安全问题才可以最终解决。另外,H.323安全问题的解决也同时为其它IP业务提供了借鉴,从而推动整个IP业务安全研究与实施工作的进展。

加入微信

获取电子行业最新资讯

搜索微信公众号:EEPW

或用微信扫描左侧二维码