“多大程度的安全才算安全”

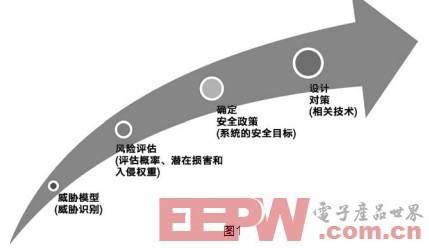

仅仅列出一堆威胁是不够的,由于不同威胁的风险不同,您还需要知道每种威胁的风险。威胁建模的下一个步骤是风险评估,这是在任何安全系统设计中的一个至关重要的部分。

风险评估

在风险评估中,不可避免地要讨论一些基础问题,即What、Why以及Who?

What—您在保护什么?在设计最初阶段,就需要在您的系统中确定需要保护的关键对象。这些对象可能包括密钥、特殊算法、器件标识符、数字媒体、生物特征识别或产品固件。

Why—您为什么要保护这个设计?您是否需要作为与商业伙伴协议的一部分而保护IP,该商业伙伴只在您承诺在自己设计的产品中能保护其安全才会向您提供IP?您是否需要在一个医疗设备或商业销售点系统中保证机密的用户信息是安全的?您所设计的产品是否将是黑客攻击目标的热门产品?所有这些问题都将决定对有效的安全防范技术的选择。

Who—是谁真正地想要您的IP?当然,攻击者名单是列不尽的。不管他是享受攻击挑战的经验丰富的技术专家,还是意图获取您的IP的大型组织、政府或竞争对手,关键都是要识别攻击者的动机、资源和专有技术,这样您才能设计适当的防御措施。

安全策略

一旦您已经识别出了您的威胁,并且权衡了风险,接下来就该建立安全策略了。安全策略是解决方案背后的战略,而技术仅仅是战术手段。安全策略描述“为什么”,而不是“如何做”。

例如,一个基于FPGA设计的安全策略目标之一也许是“保持配置码流的机密性”,这是系统的目标之一。“如何做”或对策的实施可能会是采用诸如AES等对称密钥加密的方式,对配置码流进行加密以便实现这个目标。

下面总结了如何将这个工作放入到整体的设计流程中。

加入微信

获取电子行业最新资讯

搜索微信公众号:EEPW

或用微信扫描左侧二维码